Περιεχόμενο

Πάρε μακριά:

Η MDM και η MAM στοχεύουν να βοηθήσουν τους διαχειριστές να διαχειριστούν τον πολλαπλασιασμό των προσωπικών συσκευών στο χώρο εργασίας. Το κλειδί είναι να βρεθεί η σωστή εφαρμογή.

Η κινητικότητα των επιχειρήσεων υφίσταται μια μικρή επανάσταση. Φέρτε τη δική σας συσκευή (BYOD) αυξάνεται με ταχείς ρυθμούς και σημειώνοντας σημαντικές επιπτώσεις στον σημερινό δυναμικό κόσμο των επιχειρήσεων. Είτε φέρνει τη δική σας τεχνολογία (BYOT) Φέρτε το δικό σας τηλέφωνο (BYOP) ή ακόμα και φέρτε το δικό σας PC (BYOPC), οι επιχειρήσεις επιτρέπουν τώρα στους υπαλλήλους να χρησιμοποιούν τις προσωπικές τους συσκευές στα γραφεία για πρόσβαση σε εμπιστευτικές πληροφορίες και εφαρμογές της εταιρείας. (Λάβετε περισσότερες πληροφορίες σχετικά με αυτό το κίνημα στο BYOT: Τι σημαίνει για την πληροφορική.)

Αλλά δεν είναι όλα τριαντάφυλλα. Ο αυξανόμενος πολλαπλασιασμός των προσωπικών συσκευών στο χώρο εργασίας είναι ένα κομμάτι αλπατόρ για τους διαχειριστές πληροφορικής. Και καθώς οι επιχειρήσεις αντιμετωπίζουν πολύπλοκες προκλήσεις διαχείρισης της κινητικότητας που προκύπτουν από τον αυξανόμενο αριθμό μοντέλων smartphone, οι αντιφατικές πλατφόρμες και οι εκδόσεις λειτουργικού συστήματος, η διαχείριση κινητών συσκευών (MDM) και η διαχείριση κινητών εφαρμογών (MAM) αναδύονται και εξελίσσονται για να επιτρέπουν την ασφαλή χρήση smartphone και tablet στην επιχείρηση. Εδώ μπορείτε να ρίξετε μια ματιά στο MDM, MAM και πώς οι εταιρείες μπορούν να τις χρησιμοποιήσουν για να αντιμετωπίσουν τις ανησυχίες τους για την ασφάλεια των ΤΠ - και τις ανάγκες των χρηστών.

Διαχείριση συσκευών κινητής τηλεφωνίας (MDM): Πλήρης έλεγχος ... αλλά επεμβατική

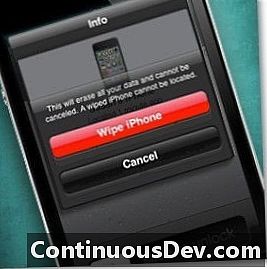

Το MDM ελέγχει πλήρως τις συσκευές των χρηστών. Υιοθετεί μια προσέγγιση πλήρους συσκευής με στόχο την εξασφάλιση smartphones και tablet. Ο χρήστης υποχρεούται να παράσχει έναν κωδικό πρόσβασης για να αποκτήσει ασφαλή πρόσβαση στη συσκευή και σε ευαίσθητα δεδομένα. Μπορείτε να σκουπίσετε από απόσταση μια χαμένη ή κλεμμένη συσκευή, καθώς και απογραφή κομματιών και να πραγματοποιήσετε παρακολούθηση και αναφορά σε πραγματικό χρόνο. Η MDM προσπαθεί να εξαλείψει τα downtime και να μειώσει το κόστος καθώς και τους επιχειρηματικούς κινδύνους προστατεύοντας τις ρυθμίσεις δεδομένων και διαμόρφωσης όλων των κινητών συσκευών του δικτύου.

Το MDM δεν μεταβαίνει τόσο καλά με τους υπαλλήλους, ωστόσο, λόγω του παρεμβατικού χαρακτήρα του.

Το MAM δεν ασχολείται με τη συσκευή, αλλά με το λογισμικό που εκτελείται στη συσκευή. Οι διαχειριστές πληροφορικής μπορούν να εξουσιοδοτούν τους υπαλλήλους με αποκλειστικά ονόματα χρήστη και κωδικούς πρόσβασης, καθώς και να περιορίζουν τις λήψεις εφαρμογών και τη χρήση τους σε συσκευές εργαζομένων.

Η MDM παρέχει περιορισμένη ή περιορισμένη πρόσβαση δικτύου σε καταχωρημένες συσκευές, χρησιμοποιώντας βέλτιστες πρακτικές και έλεγχο απορρήτου. Μειώνει επίσης το χρόνο διακοπής λειτουργίας. Η MDM στοχεύει στην παροχή ισχυρών λειτουργιών καθώς και βέλτιστης ασφάλειας για τα δίκτυα κινητής τηλεφωνίας.

Το MAM σας εξοικονομεί από τις παρενοχλήσεις των ενημερώσεων καθώς ελέγχει για ενημερώσεις εκδόσεων εφαρμογών. Το MAM τροποποιείται στο λογισμικό con των λειτουργιών και παρακολουθεί τις εκδόσεις εφαρμογών. Η MDM υιοθετεί μια διαφορετική προσέγγιση. Διαμορφώνει τις κινητές συσκευές σε σχέση με την τοποθεσία και παρέχει πρόσβαση σε δεδομένα σύννεφο, εάν μια συσκευή είναι εξουσιοδοτημένη.

MAM ή MDM;

Ενώ το MDM επικεντρώνεται περισσότερο στη συσκευή, το MAM ενδιαφέρεται περισσότερο για τις εφαρμογές που εκτελούνται στη συσκευή. Η MDM πραγματοποιεί κρίσιμα καθήκοντα ασφάλειας, αλλά έρχεται με υψηλό κόστος και δεν προστατεύει από κάθε πιθανή διαρροή δεδομένων. Το MAM επιτρέπει στους διαχειριστές να ελέγχουν ολόκληρο τον κύκλο ζωής της εφαρμογής και μπορεί να είναι οικονομικά αποδοτικότερο, αν και τα χαρακτηριστικά του είναι πιο περιορισμένα. Η αξιολόγηση και η κατανόηση των πλεονεκτημάτων και των κενών και των δύο επιλογών μπορούν να βοηθήσουν στη ρύθμιση των σωστών προσδοκιών και να βοηθήσουν τους οργανισμούς να επιλέξουν τη σωστή ρύθμιση ασφαλείας για να καλύψουν τις ανάγκες τους.